“Todos los gobiernos lo hacen”. Esta fue la primera respuesta del gobierno norteamericano cuando Edward Snowden reveló que los servicios secretos de aquel país estaban monitorizando las telecomunicaciones de medio mundo (https://www.eff.org/deeplinks/2013/06/confirmed-nsa-spying-millions-americans). Todos los gobiernos lo hacen, sí, desde los sumerios y mucho antes, pero ninguno tiene ni ha tenido el poder de Estados Unidos a la hora de recolectar, procesar y guardar estos datos.(http://www.thensavideo.com/)

El nuevo mundo conectado y digitalizado han convertido a nuestra sociedad en la más transparente y fácilmente espiable de la historia. Todo pasa por las redes: quiénes son nuestros amigos, nuestra familia, dónde vivimos, dónde estudiamos, qué películas nos gustan, nuestras afiliaciones políticas, nuestro estado de salud… Para colmo, la mayor parte de esta información es pública, la ponemos nosotros mismos en las redes sociales, cuyo negocio consiste en vender estos datos a empresas o, si los pide un gobierno, se los dan sin rechistar. De hecho, una de las empresas fundadoras de Facebook pertenece a la CIA. (http://tecnologia.elpais.com/tecnologia/2009/11/05/actualidad/1257415270_850215.html)

En cuanto a nuestra información más privada, la que no contamos tan alegremente, también pueden conseguirla, seamos ciudadanía, empresas o gobiernos. No es tan fácil, pero los cables de fibra óptica pueden ser pinchados (http://www.washingtonpost.com/blogs/the-switch/wp/2013/11/04/how-we-know-the-nsa-had-access-to-internal-google-and-yahoo-cloud-data/) y los programas y algoritmos de cifrado que se venden como inexpugnables incluyen puertas traseras, desconocidas por los usuarios, que permiten la entrada a los gobiernos (http://lwn.net/Articles/571875/). Por no hablar del rizo rizado: hackers a sueldo de los gobiernos robando informaciones de otros gobiernos y empresas (http://www.washingtonpost.com/world/national-security/nsa-infiltrates-links-to-yahoo-google-data-centers-worldwide-snowden-documents-say/2013/10/30/e51d661e-4166-11e3-8b74-d89d714ca4dd_story.html).

Ante este panorama, no hay muchos sitios donde el ciudadano y la ciudadana puedan esconderse. Impotentes, se consuelan con la manida frase: “No tengo nada que esconder”. ¿Seguro? ¿Seguro que no les importa que el gobierno conozca qué tipo de pornografía miran por Internet y deduzca sus pulsiones sexuales? ¿O cuánto dinero tienen y cuánto declaran? En el mundo digital no hay nada que no pueda ser hackeado, escudriñado y descubierto. Los hackers suelen decir: “Lo que ha hecho un hombre, otro puede deshacerlo”. Es sólo cuestión de tiempo y dinero, algo que los gobiernos poderosos tienen a espuertas. En cuanto a los normalitos, tipo España, hacen lo que pueden en su vida doméstica y no olvidan servir a los grandes, dejándoles paso fraco y pasándoles los datos que haga falta. Esta es la pequeña historia del espionaje electrónico masivo en España.

Todo empezó con Echelon

En las alcantarillas del espionaje nunca se sabe, quizás fue Echelon la primera red de monitorización masiva, quizás no. Lo seguro y cierto es que la primera vez que el mundo escuchó el concepto “electronic surveillance” (vigilancia electrónica) fue cuando un periodista británico desveló la existencia de Echelon (http://cripto.es/informes/info025.htm), en los años 70. Echelon era -y algunos dicen que sigue siendo- una red de espionaje que creó la National Security Agency (NSA) después de la II Guerra Mundial, compartida con los servicios de inteligencia de Canadá, Reino Unido, Australia y Nueva Zelanda (http://www.lapala.cl/2012/echelon). La labor de Echelon era interceptar las comunicaciones por radio y satélite de telex, teléfono y fax. Más adelante, cuando el mundo analógico se hizo digital, Echelon amplió el abanico de cosas a espiar, incluyendo las comunicaciones por teléfono móvil e Internet.

En 1998, la oficina del Parlamento Europeo “Scientific and Technologies Options Assessment” (STOA) (http://www.europarl.europa.eu/stoa/) presentaba el informe “Una aproximación a las tecnologías de control político” (http://cryptome.org/stoa-atpc.htm) donde se desvelaba por primera vez y de forma oficial a los gobiernos europeos la existencia de Echelon. Para entonces, la red había evolucionado y tenía múltiples tentáculos, como el uso de inteligencia artificial para procesar los datos capturados o Carnivore (http://es.wikipedia.org/wiki/Carnivore), un programa que se instala en los proveedores de Internet para monitorizar a sus usuarios.

Europa se llevó las manos a la cabeza cuando supo, a través del informe, que EEUU había usado Echelon para espiar a empresas europeas y hacerles perder contratos frente a las norteamericanas. En la Wikipedia hay algunos ejemplos (http://es.wikipedia.org/wiki/ECHELON#Echelon_en_el_Parlamento_europeo): “En 1994, el grupo francés Thompson-CSF habría perdido un contrato con Brasil por valor de 1300 millones de dólares en favor de la estadounidense Raytheon. Ese mismo año Airbus habría perdido un contrato de 6000 millones de dólares con Arabia Saudita en favor de las empresas estadounidenses Boeing y McDonnell Douglas, gracias a que las negociaciones entre Airbus y sus interlocutores árabes habrían sido interceptadas por ECHELON”.

La sombra de Echelon llega hasta España desde distintos frentes, siendo el más controvertido el espionaje a que se sometió al ingeniero español José Ignacio López de Arriortúa ,(http://es.wikipedia.org/wiki/José_Ignacio_López_de_Arriortúa) que trabajaba en General Motors: la NSA grabó una videoconferencia de Arriortúa con un directivo de la empresa alemana Volkswagen. General Motors tuvo acceso al contenido de la videoconferencia y acusó al vasco de espionaje industrial y robo de documentos confidenciales (http://es.wikipedia.org/wiki/ECHELON#Echelon_en_Espa.C3.B1a). Más adelante, en los 90, cuando Aznar y Bush eran super amigos, Echelon y Carnivore propiciaron la detención de diversos comandos de ETA ( http://www.theguardian.com/world/2001/jun/15/spain.usa), (http://gananzia.com/la-vanguardia-cree-que-echelon-pudo-servir-para-desmantelar-el-comando-donosti).

Como la STASI

La respuesta de Europa a estas graves revelaciones fue unirse a la fiesta del espionaje en masa: en 1991, se ponía en marcha ENFOPOL, llamado también “Sistema EU-FBI” para enfatizar que se trataba de una colaboración entre Europa y Estados Unidos. Cara al público, ENFOPOL (http://es.wikipedia.org/wiki/Enfopol) era un plan de estandarización de los requisitos técnicos que debían cumplir las operadoras de teléfono fijo, móvil e Internet para que sus sistemas fuesen fácilmente “pinchables” por la policía.

Pero, según la oficina STOA, bajo Echelon, ENFOPOL e iniciativas parecidas se esconderían “reuniones de las fuerzas operativas de un nuevo estado global de inteligencia militar y policial”. En llano: una élite que tiene el control absoluto del mundo telecomunicado, con Estados Unidos al frente y Australia y Europa a los lados. Lo nuevo de estas redes de espionaje es que la vigilancia pasa de los “targets” puntuales (disidentes, activistas, gobiernos..) a toda la ciudadanía, al estilo de la KGB, la Gestapo o la Stasi.

Para que esta vigilancia masiva funcione es preciso crear “lobbies” que presionen a los parlamentos, de forma que las leyes permitan una monitorización impune y fácil. En esta clave deben leerse las normativas que restringen el cifrado, que obligan a los fabricantes de programas informáticos a incluir puertas traseras para las fuerzas de la ley, o que conminan a los proveedores de telefonía e Internet a que sus equipos sean fácilmente interceptables y a guardar los datos de las comunicaciones de sus clientes durante meses.

De eso va la “Ley de Conservación de Datos relativos a las Comunicaciones Electrónicas” aprobada en España en 2007, a partir de una directiva de la Unión Europea. Esta ley, muy discutida por abogados y activistas, tanto en España como en Europa, obliga a las operadoras a guardar los datos telefónicos y de comunicaciones electrónicas de sus clientes entre seis meses y 24 meses (http://bandaancha.eu/articulos/proyecto-ley-conservacion-datos-4757), de forma que la policía pueda consultarlos, previa autorización judicial (https://www.inteco.es/Formacion/Legislacion/Ley_de_Servicios_de_la_Sociedad_de_la_Informacion/Conservacion_de_Datos_en_las_Comunicaciones_Electr/).

La insoportable levedad de la orden judicial

El hecho de que sea necesaria la autorización de un juez para que las fuerzas de la ley puedan espiar las comunicaciones de la ciudadanía suele acallar las críticas de los defensores de la privacidad. Se sobreentiende que la participación de un juez no permitirá abusos. El problema llega cuando nos enteramos de que estas autorizaciones al “pinchazo” se han convertido en una burla.

Según el abogado Gonzalo Boye Tuset, las demandas de intercepciones telefónicas o de Internet han llegado a ser tantas en los juzgados españoles que han escapado a todo control. Según Boye, en estos momentos hay un millón de líneas telefónicas intervenidas con autorización judicial. Esto significa que a cada juez le toca controlar una media de 597 “pinchazos” diarios.

Se supone a los jueces la suficiente inteligencia como para ver que es imposible controlar tanto “pinchazo”. Pero, según Boye, “se sigue actuando así porque cada día la jurisprudencia es más laxa en cuanto a los criterios para autorizar esas intervenciones y, también, para asumir lo que es un control efectivo de las medidas”. Para colmo, denuncia el abogado, la policía lleva a cabo turbias prácticas que desembocan en algo tan curioso como las interceptaciones ilegales dentro de la legalidad.

Estas consisten en pedir al juez que autorice la intervención de diversos números dentro de una investigación. Son números sin nombres, descritos como “usuario desconocido” o “persona de acento extranjero”, que al poco tiempo se retiran “por carecer de relevancia”. Pero, en realidad, se trasladan a otra investigación y así siguen estando intervenidos. De esta forma se van “paseando” los mismos teléfonos de un proceso a otro, consiguiendo que estén “pinchados” durante largo tiempo. Boye asegura que ha habido casos en los que un juicio a seis personas ha requerido la monitorización de más de 100 líneas telefónicas: “Son intervenciones que cuentan con respaldos judiciales pero que, técnicamente, son ilegales”.

Según Boye, los responsables de haber llegado a esta situación son “los jueces y Tribunales, especialmente el Tribunal Supremo y las Salas de enjuiciamiento, que no hacen lo que deberían: ser rigurosos con este tipo de irregularidades y no crear tantos espacios para la impunidad de tales prácticas”. Si los jueces fuesen más estrictos a la hora de evaluar las demandas de interceptaciones, y estas no dependiesen de criterios tan laxos, la policía no podría actuar de esta forma.

El gran hermano SITEL

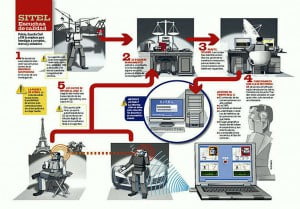

¿Pero cómo hacen las fuerzas de la ley para llevar a cabo tal cantidad de intervenciones telefónicas? Estamos en terreno oscuro y pantanoso. El nombre que más suena cuando se habla de estos temas es SITEL (http://es.wikipedia.org/wiki/SITEL), siglas de Sistema Integrado de Interceptación de Telecomunicaciones. Lo utilizan Policía Nacional, Guardia Civil y Centro Nacional de Inteligencia (CNI, los servicios secretos españoles) desde 2004. SITEL es un sistema informático que puede interceptar llamadas telefónicas fijas, móviles y SMS

Se sabe muy poco de SITEL y sólo han trascendido algunas informaciones desveladas por investigadores como el periodista Fernando Rueda, quien explica que la interceptación se hace “pinchando” directamente los sistemas informáticos de las operadoras, que ya están preparados para ello: “La policía debe presentar la correspondiente orden judicial a la operadora y esta le da una clave para entrar en SITEL”, explica Rueda. Los datos llegan en tiempo real a la policía, que puede monitorizarlos desde el mismo portátil del agente que está llevando a cabo la investigación. Además, todo va acompañado de metadatos sobre quién inició la comunicación y quién la recibió (http://www.microsiervos.com/archivo/seguridad/que-es-sitel-interceptar-comunicaciones-telefonicas.html).

En concreto estos metadatos serían el DNI del interlocutor, su domicilio, su teléfono u ordenador, localización geográfica de emisor y receptor, tráfico de llamadas, SMS y MMS (http://vozpopuli.com/actualidad/33917-interior-mantiene-el-sitel-ilegal-de-rubalcaba-controla-mas-de-50-millones-de-lineas-telefonicas). Ellos fueron la causa de una polémica que en 2009 enfrentó al Partido Popular y el Partido Socialista por la legalidad o no del sistema. El PP denunciaba que SITEL “aporta mucha más información sobre la persona a la que se investiga que la mera conversación a la que generalmente se refiere el juez cuando autoriza una interceptación”.

Hubo incluso quien denunció a SITEL ante los tribunales pero, como recuerda Rueda, todas las sentencias fueron favorables. El PP se comprometió entonces a regular SITEL cuando llegase al poder, mediante una ley que de momento no se ha desarrollado, ni tampoco la oposición ha pedido. Hoy el mutismo es absoluto sobre SITEL. De hecho, todos han participado en la implantación de este sistema, que nació durante el gobierno de José María Aznar, con Mariano Rajoy como ministro de Interior. Se compró a la empresa Ericsson por 10 millones de euros en 2001, pero no se puso en funcionamiento por dudas sobre su legalidad. Sería bajo el mandato de José Luis Rodríguez Zapatero, en 2004, que SITEL vería la luz.

Te sigo

Pero SITEL es sólo la punta del iceberg, el más conocido de los sistemas de vigilancia ciudadana que utilizan las fuerzas de la ley españolas. Fernando Rueda afirma no tener ninguna duda de que “los cuerpos policiales tienen otros sistemas ahora mismo para monitorizar Internet”. La Guardia Civil ha sorprendido más de una vez con programas de este estilo, como “Hispalis”, que rastrea las redes P2P (http://elpais.com/diario/2005/11/24/ciberpais/1132800021_850215.html) a la búsqueda de pedófilos y los identifica.

SIGO, siglas de Sistema Integrado de Gestión Operativa, Análisis y Seguridad Ciudadana es otro sistema informático de la Guardia Civil destinado al espionaje. En concreto, SIGO es una base de datos que guarda y cruza la información capturada por diversas vías. El sindicato Asociación Unificada de Guardias Civiles ha denunciado que en SIGO se almacenan identificaciones indiscriminadas de personas sin antecedentes (http://www.genbeta.com/activismo-online/sigo-el-sistema-informatico-de-la-guardia-civil-que-almacena-demasiado).

Si con esto no fuese suficiente, las fuerzas de la ley pueden pedir datos personales directamente a las empresas, con un mandato judicial. Recientemente se ha sabido que España es el tercer país que más peticiones de información ha mandado a la empresa Apple, por detrás de Estados Unidos y Reino Unido. Según estadísticas facilitadas por la propia Apple, sólo en el primer semestre de 2013 España hizo 102 peticiones sobre datos de personas y 308 de dispositivos (http://www.lavanguardia.com/politica/20131106/54393116304/espana-peticiones-apple-datos-privados.html).

El ejército español tampoco se queda corto en esta carrera por saber más y tiene sus propios programas dedicados a la monitorización de la población, Trasciende muy poca información de los mismos pero en 2007 se supo que el Ministerio de Defensa trabajaba en OSEMINTI, siglas de Infraestructura de Inteligencia Semántica Operacional, un proyecto de los servicios de Inteligencia Militar españoles, italianos y franceses para identificar frases en las grabaciones telefónicas y textos de Internet.

Y es que, aunque nos llevemos las manos a la cabeza cuando descubrimos de cuántas formas diferentes y desde cuántos cuerpos policiales pueden controlarnos, los espías ya van un paso por delante. Hoy en día el problema para ellos no es recopilar la información. El problema es procesar esas cantidades ingentes de datos y poder sacar “inteligencia” de ellos o, lo que es lo mismo: entenderlos. Y a ser posible que no tengan que hacerlo humanos sino máquinas.

Se dice que los ordenadores donde la NSA guarda todo lo que monitoriza ocuparían cinco edificios como Ikea. Cantidades astronómicas de información en bruto repleta de oro para quien sepa cribarla. En lo que se refiere a los metadatos, los datos de tráfico, son fácilmente procesables. Pero lo más interesante está en los contenidos de las llamadas y correos electrónicos… ¿existe un sistema que pueda leerlos, entenderlos, contextualizarlos, que pueda comprender lo espiado, más allá del simple y burdo reconocimiento de palabras y frases sueltas? Es posible que sí, pero no han trascendido su nombre ni detalles. Por el estado de la cuestión de las ciencias informáticas, el reconocimiento de voz, la inteligencia artificial y la computación semántica, posiblemente no sea aún el sistema perfecto, pero poco le quedará, pues militares, empresas, policías y servicios secretos están trabajando con ahínco en ello.

Una vez llegados a este nivel y cruzando bien los datos, no sería extraño que viviésemos situaciones como la que exponía recientemente el blog Security By Default, donde alguien llama para pedir una pizza y le piden que se identifique con su DNI. A partir de este dato, la pizzería tiene todo tipo de información sobre esta persona, su estado de salud, familia, historial penal, últimos pagos realizados con tarjeta… Cuando encarga dos pizzas especiales y una Coca-cola, la pizzería no se lo permite porque sus informes médicos delatan que tiene hipertensión, diabetes y colesterol. (http://www.securitybydefault.com/2009/12/mundo-centralizado-riesgos-al-pedir-una.html)

JUGANDO CON LA NSA

Año del señor 2013. Mucho ha llovido desde la puesta en marcha de Echelon y sistemas similares. Los servicios secretos norteamericanos han tejido una tupida red de espionaje que se extiende por el mundo conectado. Prácticamente todo lo que corre por los cables es monitorizado. El 28 de octubre, En España, esta realidad se hace más real si cabe cuando un periódico publica (http://www.elmundo.es/espana/2013/10/28/526dcbad61fd3d07678b456b.html)que la NSA espió 60 millones y medio de llamadas en sólo un mes, entre diciembre de 2012 y enero de 2013, según ha revelado el ex trabajador de la NSA Edward Snowden (http://freesnowden.is/).

Cabe aclarar que nos referimos a los datos técnicos o metadatos de las comunicaciones, no al contenido: cuándo empezó la conversación, desde qué número, a qué número, cuándo acabó, etc. Aunque parezcan inocentes, la combinación de estos datos puede mostrar mucha información a los espías: nuestras rutinas, estado civil, quiénes son nuestros amigos y otras interioridades (http://www.eldiario.es/turing/vigilancia-y-privacidad/metadatos-pueden-importantes-contenido-email_0_190731401.html).

Para colmo y después del escándalo inicial, los servicios secretos españoles aseguran que fueron ellos quienes facilitaron estos datos a la NSA (http://internacional.elpais.com/internacional/2013/10/29/actualidad/1383074305_352044.html), en lo que parece ser práctica rutinaria. ¿El CNI espía 60 millones de llamadas al mes? El embrollo se ha hecho suficientemente considerable para que el director del Centro Nacional de Inteligencia (CNI), el general Sanz Roldán, vaya al Congreso a explicarse.

La versión del CNI es que se trata de información procedente de sus operaciones de espionaje a países africanos y europeos, desde Fuerteventura y Conil (Cádiz), por donde pasan los cables de fibra óptica que unen el Mediterráneo central con Estados Unidos, repletos de comunicaciones del norte de África y sur de Europa (http://internacional.elpais.com/internacional/2013/10/29/actualidad/1383081056_300872.html). Por su carácter secreto, poco más ha trascendido de los tejemanejes del CNI y sus cesiones de datos a Estados Unidos, que se supone seguirán.

CESICAT: ESPÍAS DE ESTAR POR CASA

El 27 de octubre, Anonymous (http://www.youtube.com/watch?v=9lJCqyxITQg&feature=youtu.be) desvelaba un escándalo de espías en la Generalitat de Catalunya que le ha costado el puesto al director del Centre de Seguretat de la Informació (CESICAT), el convergente Carles Flamerich (http://www.eldiario.es/catalunya/Govern-sustituye-presidente-Cesicat_0_193531413.html). Cabe decir que era un espionaje muy de estar por casa, pues el centro trabajaba con fuentes de información públicas: la web y las redes sociales. A partir de las mismas realizaba seguimientos de activistas como el veterano Isaac Hacksimov, abogados como Carlos Sánchez Almeida, periodistas como Ester Vivas (http://esthervivas.com/2013/10/28/el-gran-hermano-nos-vigila) y medios de comunicación como “La Directa” y “Media.cat” (http://www.media.cat/2013/10/28/mitjans-i-periodistes-en-les-llistes-de-seguiment-virtual-dels-mossos/)

Los informes resultantes y que Anonymous filtró a la opinión pública tenían un evidente tono policial, tanto en el lenguaje como en el seguimiento de algunas cuentas de Twitter, enfatizando quien inventaba las consignas (los trending topics) o quien llamaba a la violencia. Pero en la forma se parecían más a las monitorizaciones de marca que realiza un “community manager”, con sus estadísticas y gráficos de colorines, que a una investigación seria de espionaje. Aún así, son de gran valor pues han servido para demostrar por primera vez al movimiento activista y hacktivista español que están siendo monitorizados en Internet y deben tomar más medidas de precaución.

Según las filtraciones de Anonymous, CESICAT montó operativos especiales de seguimiento de personas y grupos activistas a raíz de diferentes eventos como las campañas contra Bankia y La Caixa, la rebelión contra los peajes, el no a EuroVegas, el 15M y otros. Además, se realizaban informes con todo lujo de detalles sobre personas concretas, como el fotoperiodista Jordi Borràs, quien lo ha denunciado a la Autoritat Catalana de Protecció de Dades. También fueron objeto de un informe especial cuatro adolescentes de un grupo de música ya desaparecido. Su delito: llamar a poner una bomba en La Caixa, desde su cuenta de Twitter.

Días después, a mediados de noviembre, Anonymous llevaba a cabo una nueva tanda de filtraciones. En esta ocasión, los documentos liberados mostraban una nueva faceta de la labor de espionaje de CESICAT, esta vez no dirigida al movimiento activista sino a los propios políticos y sus escoltas, a los que se les habrían facilitado teléfonos móviles con programas espía. Por supuesto, las víctimas no habrían sabido que su móvil tenía un programa oculto que monitorizaba no sólo sus llamadas telefónicas, sino que también podía convertirse en un micrófono de ambiente por control remoto, para captar las conversaciones en el entorno físico, usando incluso la “webcam” para coger imágenes. (http://www.elconfidencial.com/espana/cataluna/2013-11-18/la-generalitat-repartio-cientos-de-telefonos-espia-entre-altos-cargos-y-escoltas_55587)

Según los documentos filtrados y las fuentes consultadas por “El Confidencial”, que dio la exclusiva (http://www.elconfidencial.com/espana/cataluna/2013-11-20/la-generalitat-planeo-dispositivos-ocultos-para-espiar-los-moviles-por-las-noches_56529), se habrían repartido quinientos teléfonos a miembros de los Mossos d’Esquadra, mandos de este cuerpo y escoltas. Otra tarea del CESICAT, según las filtraciones, era crear programas a medida para ocultarlos en los teléfonos de activistas, aprovechando posiblemente una detención temporal.

A partir de aquí, el escándalo ha llegado a tales dimensiones que, a la hora de escribir estas líneas (21 de noviembre de 2013) no parece que haya habido suficiente con la dimisión de Carles Flamerich y algunos dedos empiezan a apuntar a Felip Puig (http://ca.wikipedia.org/wiki/Felip_Puig_i_Godes), “Conseller d’Interior” cuando sucedieron los hechos, según las fechas de los documentos filtrados por Anonymous. Actualmente, Puig es “Conseller d’Empresa i Ocupació”, conselleria de la que depende actualmente CESICAT.

El diputado socialista en el Parlament, Ferran Pedret (https://twitter.com/FerranPedret), pedía recientemente explicaciones públicas a Puig por este escándalo (http://www.youtube.com/watch?v=9hAejBoDUS4), que Puig no desmentió, ciñéndose a decir que no había que creer lo que publicasen “confidenciales de la red” (http://www.elconfidencial.com/espana/cataluna/2013-11-21/el-psc-denuncia-ante-la-fiscalia-la-trama-de-espionaje-de-moviles-de-la-generalitat_57057). Ante esta respuesta, el Partit dels Socialistes de Catalunya ha anunciado que llevará el caso CESICAT ante la Fiscalía del gobierno catalán.

Mientras esto sucedía, Anonymous filtraba una nueva remesa de documentos donde se mostraban las dificultades económicas por las que pasaba CESICAT en 2012, cuando tuvieron lugar los hechos ahora desvelados; los planes de convertir este organismo en la Agencia de Seguridad Nacional (NSA) catalana, y la propuesta de entrenar a sus trabajadores con expertos en Inteligencia y Ciberseguridad de Israel. Los documentos muestran también como CESICAT hacía cursos intensivos a los Mossos de Esquadra, para enseñarles a investigar a personas, grupos y eventos en Internet, incluídas estrategias y tácticas, programas específicos para la monitorización o el descubrimiento de metadatos y otros.

SITUACIONES EN LAS QUE ESTAMOS MÁS EXPUESTOS A QUE MONITORICEN NUESTROS DATOS

- Monitorización de metadatos

La “Ley de Conservación de Datos relativos a las Comunicaciones Electrónicas” de 2007 obliga a los proveedores de telefonía fija y móvil y de Internet a guardar los metadatos relativos a:

-Llamadas a o desde fijos

-Llamadas a o desde móviles

-Mensajería por teléfono (SMS, MMS)

-Conexión y desconexión a Internet

-Llamadas por Internet

-Correo electrónico

- Monitorización de contenido

-Dar información personal en las redes sociales es un juego peligroso pues cualquiera puede crear perfiles y estadísticas a partir de ella.

-Usar servicios en Internet poco amigos de la privacidad es arriesgarse a que los propios datos caigan en manos de terceros. Entre estos enemigos de la privacidad destacan Google y Facebook, para los que vender información sobre sus usuarios es una buena fuente de ingresos . Hay que desconfiar de los servicios que piden demasiados datos en el formulario de inscripción y también de los que se nos ofrecen de forma gratuita, muchas veces es porque el “producto” a comprar y vender somos nosotros mismos.

-Mandar un correo electrónico comporta también una exposición importante, ya que su equivalente sería mandar una postal: puede verlo el cartero, un vecino que husmee el buzón y por supuesto los espías.

-En cuanto a comunicaciones telefónicas, de momento es más fácil para la policía monitorizar y manejar los mensajes SMS que una llamada.

CÓMO COGEN NUESTROS DATOS

- Metadatos

TELEFONÍA: Por la “Ley de Conservación de Datos relativos a las Comunicaciones Electrónicas” las operadoras de telefonía están obligados a guardar número de telefóno que llama y a quién llama, nombre y dirección de emisor y receptor, fecha, hora y duración de la llamada, tipo de llamada (buzón de voz, conferencia, datos, transmisión normal de voz), servicios de mensajeria o multimedia, IMSI (identidad internacional del abonado móvil) e IMEI (identidad internacional del equipo móvil) de emisor y receptor. En caso de llamadas por móvil, localización geográfica del mismo. En caso de tarjetas prepago, fecha y hora de activación del servicio y localización geográfica desde la que se ha activado el servicio.

INTERNET: En cuanto a proveedores de Internet, deben guardar nombre de usuario, número de teléfono desde el que se accede a Internet, nombre y dirección del propietario del teléfono, dirección de Protocolo de Internet (IP) que se ha dado al ordenador o teléfono inteligente cuando se ha conectado a Internet. Si se trata de una llamada por Internet, números de teléfono, nombres y direcciones de emisor y receptor y los datos necesarios para determinar fecha, hora y duración de la comunicación, así como de la conexión y desconexión a Internet. Equipo desde el que se accede a Internet.

CUÁNTO TIEMPO: Las operadoras deben guardar estos datos durante doce meses, aunque en determinadas investigaciones y con según que datos se puede reducir el plazo a 6 meses o ampliarse a un máximo de dos años.

QUIÉN: Las fuerzas de la ley pueden pedir acceso a estos datos siempre que tengan una orden judicial.

- Contenido

Todo contenido digital es susceptible de ser copiado o, lo que es lo mismo, monitorizado. Puede hacerse de diversas formas:

-Orden judicial para “pinchar” las comunicaciones de un usuario concreto de telefonía o Internet, con autorización judicial. Las operadoras están obligadas a tener sus sistemas listos para ello. Un buen ejemplo a nivel de telefonía sería el sistema SITEL: La policía pide una orden judicial. Entrega esta orden a la operadora, la cual pone en marcha la monitorización de su cliente, de forma totalmente transparente para él, pues no se entera de nada. Años atrás, con la telefonía analógica, era fácil darse cuenta porque había cortes y ruidos en la línea, pero actualmente es imposible darse cuenta.

-”Pinchar” los cables por los que pasan estas comunicaciones, una tarea que suele gustar a los cuerpos de espionaje.

-”Hackear” a un proveedor de acceso, asaltar sus bases de datos para robar información de sus usuarios o de alguno en particular. Esto es lo que supuestamente lleva haciendo bastante tiempo la NSA con Google, Yahoo y otros, según los papeles de Snowden.

-Montar una red social donde la gente de por iniciativa propia sus datos personales. Sería el caso de la CIA, que participó en la puesta en marcha de Facebook.

CÓMO MINIMIZAR LOS RIESGOS DE SER ESPIADOS

-No usar teléfono fijo ni móvil ni Internet e irse a vivir a una isla desierta :)

-Telefonía fija y móvil: Usar las cabinas en vez del propio teléfono. Preferir hablar por teléfono que mandar SMS, que són más fácilmente monitorizables. Usar la llamada oculta para que el destinatario de la llamada no conozca nuestro número de telefóno, pero a nivel de operadora quedará grabado igualmente.

-Internet: Acceder a Internet desde un locutorio o cibercafé. Enviar nuestros correos electrónicos cifrados, por ejemplo con el popular programa GPG (http://es.wikipedia.org/wiki/GNU_Privacy_Guard). Navegar por Internet com anonimizadores como puede ser un proxy (http://es.wikipedia.org/wiki/Proxy) o la red Tor (http://articulos.softonic.com/que-es-tor-uso-seguridad-y-alternativas). Configurar nuestro navegador para que no acepte “cookies” (http://es.wikipedia.org/wiki/Cookie_(informática)) o las borre cuando cerramos el navegador. Y también que borre automáticamente nuestro historial de navegación. Pero, sobre todo sobre todo, lo más importante para que nadie nos coja los datos en Internet es saber administrar sabiamente qué se puede contar de uno mismo y dónde.

Reportaje publicado en La Marea (http://www.lamarea.com/2014/01/01/la-inteligencia-espanola-la-sombra-de-la-nsa/).

Premiado en los ÑH11 de diseño de 2014 (http://www.snd-e.com/themed/snde/files/docs/250/248/Nh11_premios_ndp_oct14_2.pdf)