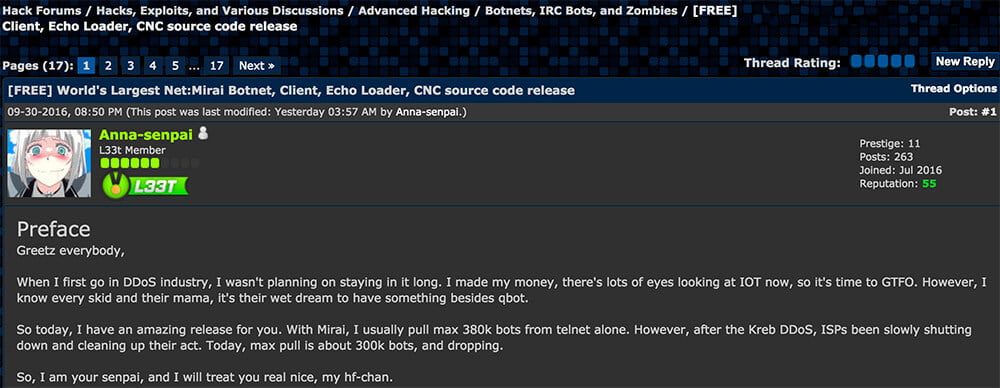

La revelación del código fuente utilizado por la red de bots o Botnet Mirai demuestra lo fácil que resultaría secuestrar nuestros pobremente protegidos dispositivos IoT -el internet de las cosas- que como sabéis cada vez más están en nuestros hogares, en forma de sistemas de iluminación, CCTVs y otros aparatos inteligentes y conectados a la red.

En este artículo vamos a ver por qué no podemos fiarnos del nivel de seguridad incorporado de fábrica en estos aparatos, qué podemos hacer para estar seguros y, de paso, aprenderemos algo más sobre Mirai.

Ciberataque DDoS desde Mirai

Como algunos ya sabréis, el pasado 21 de Octubre se produjo un poderoso ciberataque de Denegación de Servicio Distribuída afectando sitios importantes como Amazon, PayPal, Spotify and Twitter , fue llevado a cabo por un ejército de dispositivos IoT conectados a internet.

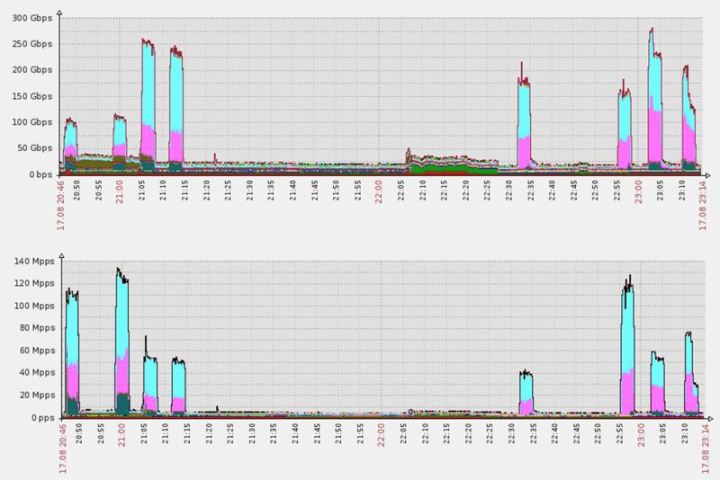

Mirai produjo recientemente ataques DDoS bastante potentes, con picos de transferencia de 280Gbps y 130 Mbps. Esto hizo sospechar rápidamente que había muchos equipos detrás.

Un análisis exhaustivo del código de este malware permitió crear una firma fiable que permitió a la firma reconocer los ataques producidos por Mirai en base a su huella digital. Después examinaron los log para ver si el fingerprint del protagonista aparecía y cuándo.

Se reportaron atagues de inundación GRE de forma intermitente desde el 17 de Agosto.

Alcance y expansión

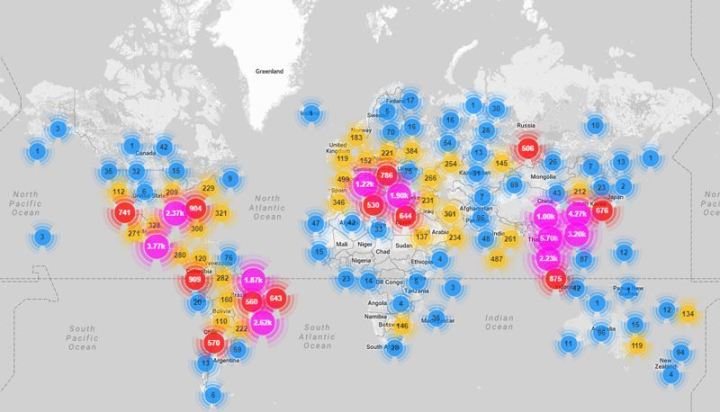

Mediante la obtención de datos se descubrieron hasta 49657 direcciones IP únicas para dispositivos afectados por Mirai. La mayoría de estos eran circuitos de grabación doméstica CCTV -muy populares para este tipo de ataques- así como DVR o sistemas de grabación autónomos y también bastantes procedentes de routers vulnerables

En total estamos hablando de 164 países como focos de conexión en la botnet. Como queda patente en el mapa inferior, la dispersión es muy amplia, apareciendo incluso en ubicaciones como Somalia o Tayikistán.

Vietnam, Brasil y EEUU son los países con un mayor peso en estos ataques, entre los 3 concentraron cerca de un 40% del total.

Después de la filtración del código se produjeron algunos conatos de ataque con infraestructuras más reducidas y encaminados esta vez a la capa de aplicación mediante abuso de conexiones HTTP. Esto tiene pinta de que fue para probar otros sistemas y mejorar su desempeño.

Características de funcionamiento

No voy a entrar al máximo detalle sobre la cuestión técnica, pero hay varias cuestiones que interesa reseñar. La primera es que en su afán de descubrir posibles objetivos para reclutar como bots, Mirai analiza enormes cantidades de IPs, buscando principalmente equipos IoT sin securizar y que podrían ser capturados porque utilizan combinaciones de crendeciales (usuario/password) preestablecidas.

Este malware lanzará entonces sobre el equipo remoto un ataque de diccionario para extraer posibles combinaciones que baja complejidad. Aquí tenemos la lista en la que se basa el diccionario para operar:

root xc3511

root vizxv

root admin

admin admin

root 888888

root xmhdipc

root default

root juantech

root 123456

root 54321

support support

root (none)

admin password

root root

root 12345

user user

admin (none)

root pass

admin admin1234

root 1111

admin smcadmin

admin 1111

root 666666

root password

root 1234

root klv123

Administrator admin

service service

supervisor supervisor

guest guest

guest 12345

guest 12345

admin1 password

administrator 1234

666666 666666

888888 888888

ubnt ubnt

root klv1234

root Zte521

root hi3518

root jvbzd

root anko

root zlxx.

root 7ujMko0vizxv

root 7ujMko0admin

root system

root ikwb

root dreambox

root user

root realtek

root 00000000

admin 1111111

admin 1234

admin 12345

admin 54321

admin 123456

admin 7ujMko0admin

admin 1234

admin pass

admin meinsm

tech tech

mother f**er [censored]

Una función de Mirai habilita las inundaciones HTTP junto con otros ciberataques hacia las capas 3 y 4 del modelo OSI (capas de red y de transporte). En estos casos, el malware intenta pasar camuflado tras los siguientes User Agents:

- Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/51.0.2704.103 Safari/537.36

- Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/52.0.2743.116 Safari/537.36

- Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/51.0.2704.103 Safari/537.36

- Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/52.0.2743.116 Safari/537.36

- Mozilla/5.0 (Macintosh; Intel Mac OS X 10_11_6) AppleWebKit/601.7.7 (KHTML, like Gecko) Version/9.1.2 Safari/601.7.7

Para sus asaltos a la capa de red, esta herramienta es capaz de producir inundaciones de tipo GRE IP/GRE ETH, además de inundaciones SYN o ACK, pasando por inundamiento de peticiones STOMP (Simple Text Oriented Message Protocol) o DNS, finalmente seguidos de UDP.

Características adicionales de Mirai

Esta botnet además cuenta con un par de rasgos que la convierten en un elemento verdaderamente sofisticado. La primera es una opción para evitar a las soluciones de seguridad anti-DDoS más comunes.

#define TABLE_ATK_DOSARREST 45 // “server: dosarrest”

#define TABLE_ATK_CLOUDFLARE_NGINX 46 // “server: cloudflare-nginx”if (util_stristr(generic_memes, ret, table_retrieve_val(TABLE_ATK_CLOUDFLARE_NGINX, NULL)) != -1)

conn->protection_type = HTTP_PROT_CLOUDFLARE;if (util_stristr(generic_memes, ret, table_retrieve_val(TABLE_ATK_DOSARREST, NULL)) != -1)

conn->protection_type = HTTP_PROT_DOSARREST;

Una de las características más interesantes de este malware, revelada gracias a la filtración de este código, es que Mirai lleva “hardcodeada” una larga lista de direcciones IP que se van a evitar cuando se realicen escaneos de red y puertos.

Esta lista que aparece más abajo incluye al Servicio US Postal, El Departamento de Defensa de EEUU, Internet Assigned Numbers Authority (IANA) y empresas privadas “grandes” como pueden ser HP o General Electric.

Aún nos queda quizá la característica más sorprendente de todas: su naturaleza territorial y competitiva hacia otras botnet o redes zombie.

- Primero, Mirai lanza varios scripts en la máquina comprometida para cerrar los puertos SSH, Telnet y HTTP

- Después tiene lugar una técnica conocida como scraping. Esto es, se elimina de la memoria del equipo restos de otros malware/botnets, para retirarles acceso y que no interfieran.

#DEFINE TABLE_MEM_QBOT // REPORT %S:%S

#DEFINE TABLE_MEM_QBOT2 // HTTPFLOOD

#DEFINE TABLE_MEM_QBOT3 // LOLNOGTFO

#DEFINE TABLE_MEM_UPX // \X58\X4D\X4E\X4E\X43\X50\X46\X22

#DEFINE TABLE_MEM_ZOLLARD // ZOLLARD

Este malware se centra de forma específica en eliminar a su mayor competencia, Anime, otro software de control de botnets dirigido a operar sobre aparatos IoT.

¿Cómo evitar que una botnet secuestre tus equipos IoT?

Mientras los ataques de tipo DDoS puede ser mitigados aplicando algunas configuraciones y contratando servicios de monitorización como el de Cloudflare, no podemos evitar estar en el punto de mira. Hay que tener en cuenta las siguientes pautas:

Dejar de utilizar para siempre contraseñas genéricas o por defecto.

Deshabilitar todo el acceso WAN a tus dispositivos (acceso desde la red externa). Para verificar que tu dispositivo no está abriendo alguna puerta a internet, utiliza la herramienta YougetSignal y escanea los siguientes puertos:

- SSH – 22

- TELNET – 23

- HTTP/HTTPS (80 – 443)

Con cada vez más cámaras, CCTV y sistemas inteligentes conectados a nuestra red doméstica, aumenta el peligro de que seamos perseguidos por redes de bots como Mirai. Poned en práctica estas medidas para estar a salvo.